Zo kwam Giro555 in actie tegen nepmails

Cybercriminelen maken geen onderscheid in wie ze aanvallen. Zelfs Giro555 werd slachtoffer van een doortrapte oplichtingstruc met nepmails

In eerste instantie wil de getroffen dienstverlener het verhaal volledig met naam en toenaam delen. Maar de organisatie geeft later aan dat dat helaas niet mogelijk is. Tóch besluit de dienstverlener het verhaal te delen bij wijze van waarschuwing aan anderen, op één voorwaarde. “Dat onze naam en die van onze klanten niet wordt genoemd.”

En daarmee wordt deze toch al mysterieuze cookieroof, nóg een tikje mysterieuzer.

De directeur van de dienstverlener vertelt: “Omdat we heel Nederland bedienen en al onze diensten online verlopen, zijn we een mogelijk doelwit voor cyberaanvallen. Daarom staat cybersecurity voor ons hoog op de agenda. Toch ging het in 2024 mis door een simpele sessiecookie.”

Hij vervolgt: “Het begon met een vage melding over een verdachte sessiecookie – een klein bestandje in je browser dat tijdelijk onthoudt dat je bent ingelogd. Normaal gesproken is dat handig: zo hoef je niet steeds opnieuw je wachtwoord of MFA-code in te voeren tijdens een sessie.”

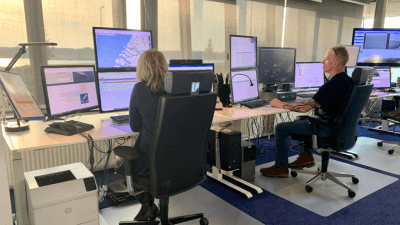

De security officer van de dienstverlener vertelt: "We monitoren de logs van onze omgeving handmatig en sturen op meldingen vanuit onze cloud providers. Toen een collega eerste verdachte signalen kreeg, zijn we meteen een onderzoek gestart. Maar zonder resultaat.”

“Die dag werd voor ongeveer 16.000 euro aan cloudkosten gemaakt door diefstal”

Hij gaat verder: “Een week later, op vrijdag de dertiende, hadden we pas door wat de impact daadwerkelijk was: er was sprake van een piek op het verbruik bij twee abonnementen bij onze cloud provider. Er draaiden ineens allerlei virtuele machines. Het klopte niet. Gelukkig is na ongeveer zes uur de toegang geblokkeerd door onze cloud provider, waarbij de aanval werd gestopt. Ook werd het getroffen account direct geblokkeerd. De aanvaller had geen toegang meer."

Later bleek wat er precies was gebeurd. Een aanvaller had via de gestolen sessiecookie toegang gekregen tot het account van een medewerker. Dit type aanval wordt ook wel infostealing genoemd. Daarbij stelen criminelen geen wachtwoorden, maar inloggegevens die al actief zijn – zoals een sessiecookie. Daarmee kunnen ze direct inloggen, zonder wachtwoord of MFA.

Vanuit het buitenland werd er ingelogd, midden in de nacht. "De collega van wie de sessiecookie was gestolen, had toegang tot deze twee abonnementen," vertelt de security officer. "Daar stond geen klantdata op, maar ze boden wel een platform waar je virtuele machines (VM) kunt aanmaken."

Dat is precies wat de aanvallers deden. Ze zetten binnen korte tijd meerdere VM’s op en begonnen daarmee te cryptominen – digitale munten verdienen via andermans rekenkracht. “Die dag werd voor ongeveer 16.000 euro aan cloudkosten gemaakt door diefstal,” vertelt de directeur. “Dat was even slikken. Op dat moment voelden we vooral de spanning en onzekerheid over wat er precies gaande was,” blikt hij terug. “En zeker omdat we alle best practices, zoals de basisprincipes, hadden toegepast, die door de cloud provider aanbevolen worden.”

“Het goede nieuws is dat de cloud provider uiteindelijk besloot om het volledige bedrag kwijt te schelden, omdat we alle standaard best practices qua beveiligingsmaatregelen opgevolgd hadden. Dat was een opluchting. Maar de échte kosten zaten in de uren werk die het ons heeft gekost om alles uit te zoeken."

Of het met een sisser is afgelopen? “100 procent. De impact had veel groter kunnen zijn,” zegt de directeur. “Wij beheren gegevens van veel klanten. Gelukkig konden ze daar niet bij."

Omdat er geen klantdata is ingezien of gestolen, was het niet nodig om een melding te doen bij de Autoriteit Persoonsgegevens. Wél werd er aangifte gedaan bij de politie. “Maar dat viel niet mee,” lacht de directeur wrang, terwijl hij de aangiftemap erbij zoekt. “Het was al ingewikkeld om de juiste categorie te vinden voor infostealing. Toen ik het uitlegde, dachten ze eerst dat er crypto’s waren gestolen. Het kostte me ruim anderhalf uur om aangifte te doen. Toch is het belangrijk om het wel te doen. Want als niemand het meldt, krijgt het onderwerp ook geen aandacht.”

Kijk of jouw organisatie voldoet aan de 10 zorgplichtmaatregelen.

Het incident heeft veel losgemaakt. "We hadden onze beveiliging serieus op orde, maar nu zijn we nóg alerter," zegt de security officer. "We hebben bijvoorbeeld meteen alle oude MFA-registraties verwijderd. En geven alleen nog toegang op basis van ‘least privilege’: zo min mogelijk rechten, tenzij echt nodig."

Ook veranderde de manier van inloggen. Beheerders werken nu met hardware keys – fysieke sleutels die extra bescherming bieden en de dienstverlener overweegt opkomende technieken zoals passkeys.

"Het voelde als een ongeplande pentest," zegt de directeur. "Het heeft ons gedwongen kritisch te kijken naar onze processen. Die ervaring heeft ons geholpen om sterker en beter voorbereid uit de situatie te komen. Blijf dus oefenen met je crisisteam, ook als je denkt dat je veilig bent!"

Cybercriminelen maken geen onderscheid in wie ze aanvallen. Zelfs Giro555 werd slachtoffer van een doortrapte oplichtingstruc met nepmails

Een Volvo-dealer uit Alkmaar werd slachtoffer van een ransomware-aanval. De eis? Zo'n 300.000 dollars in Bitcoins.

Veel olieplatforms in de Noordzee worden op afstand bewaakt door Royal Dirkzwager. Maar stel je voor dat de systemen uitvallen en de controlekamer geen signalen meer ontvangt.